In einer Welt, in der Cyberangriffe und Datenverletzungen immer häufiger werden, ist es entscheidend, dass sowohl Unternehmen als auch Einzelpersonen Maßnahmen ergreifen, um ihre IT-Sicherheit zu stärken. In diesem Artikel zeigen wir Ihnen neun wesentliche Schritte, die Sie unternehmen sollten, um Ihre IT-Infrastruktur zu schützen und Sicherheitsrisiken zu minimieren.

Warum ist IT-Sicherheit entscheidend?

Die digitale Transformation hat das Geschäftsumfeld und den Alltag grundlegend verändert. Dabei ist die Sicherheit von Daten und IT-Systemen wichtiger denn je. Cyberkriminelle nutzen immer ausgefeiltere Methoden, um Systeme anzugreifen und sensible Informationen zu stehlen. Ein erfolgreicher Angriff kann erhebliche finanzielle Verluste, Rufschädigungen und rechtliche Konsequenzen nach sich ziehen. Daher ist es unerlässlich, präventive Maßnahmen zu ergreifen, um Ihre IT-Sicherheit zu gewährleisten.

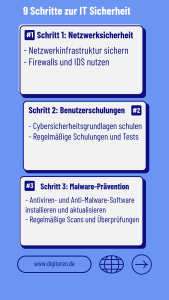

9 wichtige Schritte für Ihre IT-Sicherheit

1. Netzwerksicherheit

Der Schutz Ihres Netzwerks ist das Fundament einer sicheren IT-Umgebung. Verwenden Sie Firewalls, um unerwünschten Datenverkehr abzuwehren, und setzen Sie VPNs (Virtual Private Networks) ein, um sichere Verbindungen über das Internet zu ermöglichen. Ergänzen Sie diese Maßnahmen mit Intrusion Detection Systemen (IDS), die ungewöhnliche Aktivitäten in Ihrem Netzwerk überwachen und Sie frühzeitig vor möglichen Angriffen warnen.

2. Benutzerschulungen

Menschen sind oft das schwächste Glied in der IT-Sicherheit. Regelmäßige Schulungen für Mitarbeiter sind daher unverzichtbar. Schulen Sie Ihre Teams im sicheren Umgang mit Passwörtern, im Erkennen von Phishing-E-Mails und in den besten Sicherheitspraktiken. Informierte und aufmerksame Benutzer können viele Angriffe verhindern, bevor sie überhaupt stattfinden.

3. Malware-Prävention

Malware kann in verschiedenen Formen auftreten, von Viren über Ransomware bis hin zu Spyware. Der Einsatz von aktueller Antivirus-Software ist ein Muss, um Ihre Systeme zu schützen. Implementieren Sie zudem E-Mail-Filter, um Phishing-Versuche und bösartige Anhänge abzufangen, bevor sie Ihre Benutzer erreichen. Regelmäßige Updates und Patches für Ihre Software und Systeme sind ebenfalls entscheidend, um Sicherheitslücken zu schließen.

4. Konfigurationsmanagement

Eine sichere Konfiguration Ihrer IT-Systeme ist entscheidend, um Schwachstellen zu minimieren. Erstellen Sie Standardkonfigurationen, die Sicherheitsrisiken minimieren, und überwachen Sie kontinuierlich, ob diese eingehalten werden. Automatisierte Tools können dabei helfen, Abweichungen von den sicheren Einstellungen zu erkennen und zu beheben.

5. Nutzermanagement

Das Management von Benutzerkonten und -zugriffen ist ein weiterer kritischer Aspekt der IT-Sicherheit. Implementieren Sie starke Authentifizierungsverfahren wie Zwei-Faktor-Authentifizierung (2FA) und stellen Sie sicher, dass Benutzerkonten regelmäßig überprüft und nicht mehr benötigte Konten deaktiviert werden. Dies verhindert, dass veraltete oder kompromittierte Konten zum Einfallstor für Angreifer werden.

6. Benutzerrechte verwalten

Das Prinzip der minimalen Rechtevergabe (Least Privilege) besagt, dass Benutzer nur die Zugriffsrechte erhalten sollten, die sie zur Erfüllung ihrer Aufgaben benötigen. Überprüfen Sie regelmäßig die Rechtevergabe und passen Sie diese an, um sicherzustellen, dass keine übermäßigen Berechtigungen vergeben werden. Dies minimiert das Risiko, dass Angreifer auf sensible Daten zugreifen können, falls ein Benutzerkonto kompromittiert wird.

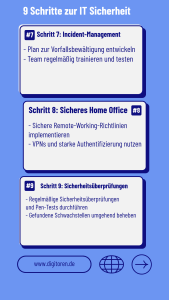

7. Incident Management

Kein System ist vollständig immun gegen Angriffe, daher ist es wichtig, auf Sicherheitsvorfälle vorbereitet zu sein. Entwickeln Sie einen Incident-Response-Plan, der klare Anweisungen gibt, wie im Falle eines Sicherheitsvorfalls zu handeln ist. Dieser Plan sollte die Erkennung, Eindämmung, Behebung und Nachbereitung von Vorfällen umfassen. Eine schnelle und koordinierte Reaktion kann den Schaden erheblich reduzieren.

8. Sicheres HomeOffice

Mit dem Trend zum Arbeiten von zu Hause aus hat sich das Sicherheitsrisiko verlagert. Stellen Sie sicher, dass Ihre Mitarbeiter auch im HomeOffice sicher arbeiten können. Dazu gehört die Nutzung von VPNs, die Implementierung von Endpunkt-Sicherheitslösungen und die Sensibilisierung der Mitarbeiter für die Risiken im Heimnetzwerk. Vermeiden Sie die Nutzung ungesicherter WLAN-Netzwerke und stellen Sie sicher, dass die Arbeitsgeräte stets auf dem neuesten Stand sind.

9. Sicherheitsüberprüfungen

Regelmäßige Sicherheitsüberprüfungen, wie Audits und Penetrationstests, sind notwendig, um Schwachstellen in Ihrer IT-Infrastruktur zu identifizieren und zu beheben. Diese Tests simulieren Angriffe auf Ihr System und zeigen auf, wo Verbesserungen nötig sind. Durch kontinuierliche Überprüfungen können Sie Ihre Sicherheitsmaßnahmen stets auf dem neuesten Stand halten und potenzielle Bedrohungen frühzeitig erkennen.

Unsere kostenlose Checkliste für IT-Sicherheit als Grafik

Sie können Ihren Mitarbeitern gerne auch unsere erweiterte Checkliste als Grafik zur Verfügung stellen:

Fazit

IT-Sicherheit ist ein fortlaufender Prozess, der eine Kombination aus technischen Maßnahmen, Benutzerschulungen und organisatorischen Richtlinien erfordert. Indem Sie die neun beschriebenen Schritte umsetzen, schaffen Sie eine solide Grundlage für den Schutz Ihrer IT-Infrastruktur und minimieren das Risiko von Cyberangriffen. Denken Sie daran, dass die IT-Landschaft ständig im Wandel ist, und passen Sie Ihre Sicherheitsstrategien regelmäßig an.

FAQs

1. Wie oft sollten Benutzerschulungen zur IT-Sicherheit durchgeführt werden?

Benutzerschulungen sollten mindestens einmal jährlich durchgeführt werden. Bei neuen Bedrohungen oder nach Sicherheitsvorfällen sind zusätzliche Schulungen sinnvoll.

2. Was ist der Unterschied zwischen einer Firewall und einem Intrusion Detection System (IDS)?

Eine Firewall blockiert unerwünschten Datenverkehr, während ein Intrusion Detection System (IDS) Anomalien und potenzielle Angriffe im Netzwerk erkennt und meldet.

3. Warum ist das Prinzip der minimalen Rechtevergabe wichtig?

Das Prinzip der minimalen Rechtevergabe minimiert das Risiko, dass Benutzer unabsichtlich oder absichtlich auf Daten zugreifen, die sie nicht benötigen, was die Auswirkungen eines potenziellen Sicherheitsvorfalls reduziert.

4. Wie kann ich sicherstellen, dass mein HomeOffice sicher ist?

Nutzen Sie ein VPN für sichere Verbindungen, halten Sie Ihre Geräte und Software aktuell und verwenden Sie starke, einzigartige Passwörter für alle Konten und Zugänge.

5. Was ist ein Incident-Response-Plan?

Ein Incident-Response-Plan ist ein strukturierter Ansatz, der Anweisungen gibt, wie auf Sicherheitsvorfälle zu reagieren ist, um Schäden zu minimieren und den normalen Betrieb schnell wiederherzustellen.

Dr. Jens Bölscher ist studierter Betriebswirt mit Schwerpunkt Wirtschaftsinformatik. Er promovierte im Jahr 2000 zum Thema Electronic Commerce in der Versicherungswirtschaft und hat zahlreiche Bücher und Fachbeiträge veröffentlicht. Er war langjährig in verschiedenen Positionen tätig, zuletzt 14 Jahre als Geschäftsführer. Seine besonderen Interessen sind Innovationen im IT Bereich.

Neueste Kommentare